好久没po文(对,就是懒),这回又被中国电信炸出来了……

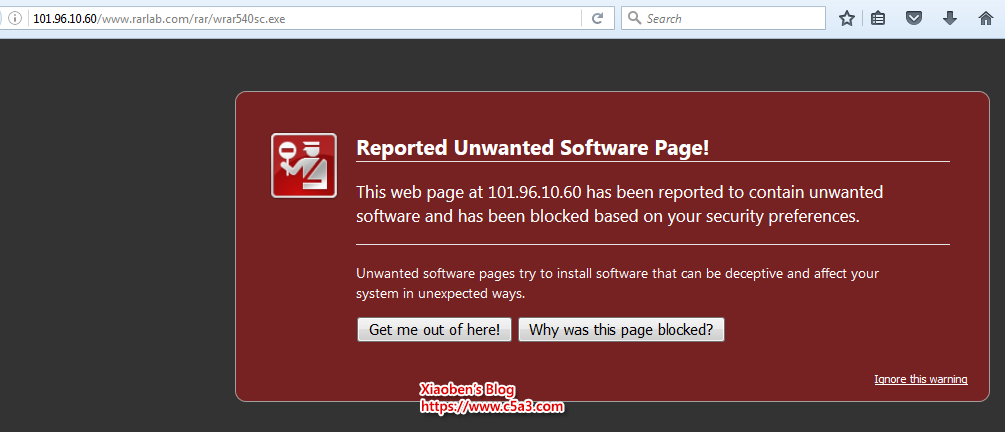

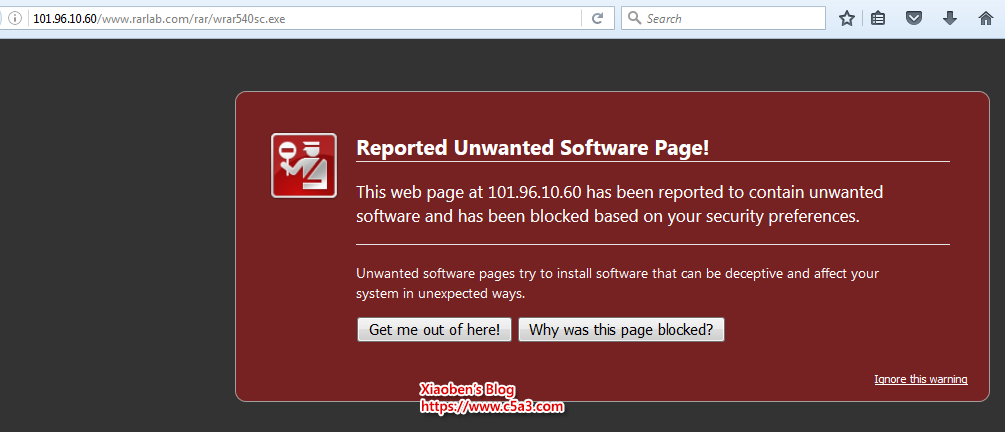

长话短说,前面在 www.rarlab.com 官网下载新版 WinRAR,结果duang——Firefox冒出来个警告(图1)。

(图1)

(图1)

肿么了?是川普大大拿俄国企业开刀了?(划掉)

好久没po文(对,就是懒),这回又被中国电信炸出来了……

长话短说,前面在 www.rarlab.com 官网下载新版 WinRAR,结果duang——Firefox冒出来个警告(图1)。

(图1)

(图1)

肿么了?是川普大大拿俄国企业开刀了?(划掉)

之前的几篇文可从该分类下找到:/t/isp-hijack

本人比较懒,所以现在才想到把最近搜集到的劫持po上来(喵——)。基本上现在的劫持都是针对京东、一号店、中国亚马逊等没有开启全站HTTPS的网站。而像淘宝和百度已经全部或部分开启了HTTPS,所以目前见不到劫持。

主要是今天(2015.11.10)遇到个狗东的劫持,被笑尿……,所以想干脆po上来吧。

起因:

下午上狗东想看看有没有什么便宜的1111东西可以藃,然后果不其然被“劫道”的拦下了。还是玩年不变(其实这种也没什么好变吧)的老花头:URL劫持到返利连接然后跳回狗东。F12看到URL是这样:

![]() 很常见的返利连接形式,对吧?

很常见的返利连接形式,对吧?

然后我当然按照惯例,自己把这个域名劫到路由器,然后判断URL关键字,重新跳回狗东。

然后:

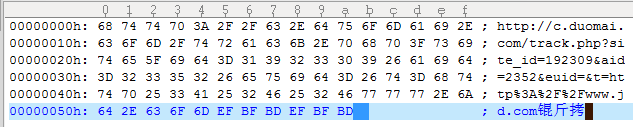

因为对URL最后的2个菱形乱码比较好奇,我想难道劫持这还用了什么黑科技不给人家看见?看不到好捉急哟 (,,・ω・,,)

好在已经复制下了整个URL,然后把它Copy进HEX编辑器,看看是何方神(yao)圣(nie)

233333333333 原来是传说中的“辊斤拷”!至于F12看到的是2个菱形,应该是浏览器把内容默认按UTF-8进行解码了——3个GB编码的中文字(6字节)就变成了2个UTF-8字符(每个3字节)。

233333333333 原来是传说中的“辊斤拷”!至于F12看到的是2个菱形,应该是浏览器把内容默认按UTF-8进行解码了——3个GB编码的中文字(6字节)就变成了2个UTF-8字符(每个3字节)。

σ`∀´)σ 看来劫持者的程序是不是需要fix下?辊斤拷都来了,烫烫烫应该也不远了

附:搜集到的其他ISP劫持代码

前面访问 baidu.com 被劫持到

http://9v.c1o1.com/bb/

还有

http://9v.c1o1.com/bbd/

页面内容是通过一段Javascript代码,带上推广代码,然后跳转到baidu.com

代码如下,居然还带有对不同UA的处理。

Continue reading ISP劫持 baidu.com 的代码

前面有抓到个新的一号店 yhd.com 的 ISP 劫持,还是老一套,劫持到 IFRAME + 跳转页面。无聊不无聊,高点技术含量的都玩不来么?

劫持页面是:

<html>

<head></head>

<body style="margin:0px;overflow-x:hidden;overflow-y:hidden;">

<iframe id="i" width="100%" height="100%" frameborder="no" style="position:fixed;" onload="" scrolling="auto" src="http://stat.51lama.com/stat/2014-11-24/2014-11-24-3.html">

#document

(IFRAME 中的内容见下文)

</iframe>

</body>

</html>

嵌套的 IFRAME 里面的内容是: Continue reading 又抓到个新的一号店 ISP 劫持(更新京东的 ISP 劫持)

不知道是不是要搂钱过年的关系,最近电信的 DNS 劫持超猛的,首当其冲是京东,最多一回10分钟里5,6次被劫,然后还有一号店、百度等。就算更换 DNS 服务器也没用,这种劫持技术已经炉火纯青了。貌似唯一有用的是 DNSCrypt Proxy, 不过被干扰的常常超时。

基本就是输入 jd.com 然后回车,会被先劫持到广告联盟的网站,然后跳转到京东,相关人等可以按点击次数收钱。而且,更恶心的是会留下 cookie 哦,有了这块小饼干,你在京东上买东西他们也许可以获得返利。就算钱是小事,万一个人信息泄漏了,那就……

目前抓到有4种 jd.com 和1种 yhd.com 的劫持方法。也许还有更多,只是暂时没遇到。

http://click.linktech.cn/?m=360buy&a=A100210094&l=99999&l_cd1=0&l_cd2=1&tu=http%3A%2F%2Fwww.jd.com

http://count.chanet.com.cn/click.cgi?a=524640&d=22338&u=&e=&url=http%3A%2F%2Fwww.jd.com

http://hao.xfect.cn/js/jd2.html

http://5tm.com/joey/jd.html http://5tm.com/joey/yhd.html